Contenuto

- Definizione - Cosa significa Ciclo di vita dell'identità?

- Un'introduzione a Microsoft Azure e Microsoft Cloud | In questa guida imparerai cos'è il cloud computing e in che modo Microsoft Azure può aiutarti a migrare e gestire la tua azienda dal cloud.

- Techopedia spiega il ciclo di vita dell'identità

Definizione - Cosa significa Ciclo di vita dell'identità?

Un ciclo di vita dell'identità è un termine per l'intero ciclo di vita dell'identità e dell'accesso per un utente su un determinato sistema. Questo viene spesso utilizzato in un truffatore aziendale, quando qualcuno parla della gestione del ciclo di vita delle identità, sistemi che gestiscono l'intero truffatore di un utente che accede ai dati su una rete aziendale.

Un'introduzione a Microsoft Azure e Microsoft Cloud | In questa guida imparerai cos'è il cloud computing e in che modo Microsoft Azure può aiutarti a migrare e gestire la tua azienda dal cloud.

Techopedia spiega il ciclo di vita dell'identità

Un modo di pensare a un ciclo di vita dell'identità è in senso procedurale: inizia quando qualcuno viene assunto, crea un account e accede per la prima volta. Continua mentre accedono alle informazioni dell'azienda attraverso un particolare sistema di accesso alle identità. Continua fino a quando lasciano la società o altrimenti non hanno alcun uso per il loro accesso o fino a quando il loro accesso non viene declassato dalla direzione. Termina quando vengono effettivamente cancellati dall'elenco come dipendenti o appaltatori funzionanti o qualcuno che merita l'accesso alle informazioni nella rete.

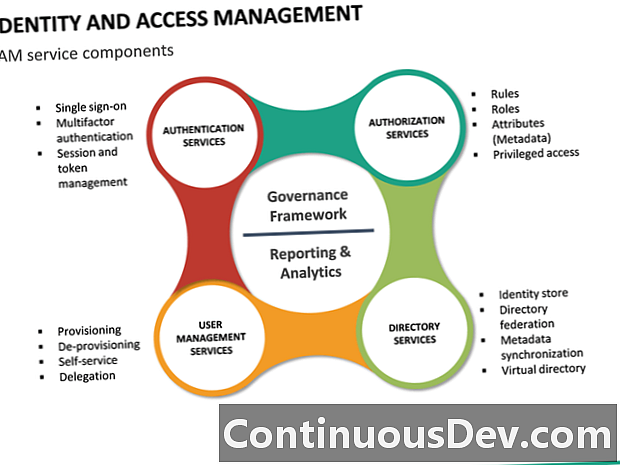

La gestione del ciclo di vita delle identità, quindi, controlla l'intero processo di accesso alle informazioni. In pratica, esistono dettagli convenzionali integrati nelle risorse di gestione del ciclo di vita delle identità.

Esiste la progettazione del login e la creazione di livelli di autorizzazione per l'accesso. C'è il dettaglio della comprensione di come gli utenti accederanno alle informazioni dal campo e di come fornire sicurezza a tali informazioni mentre viaggiano: c'è anche la fine del ciclo di vita, come discusso sopra, in cui il sistema deve adattarsi e gestire il stato di un account chiuso. Tutto ciò è incredibilmente importante nell'identità aziendale e nella gestione degli accessi, in quanto fornisce protocolli o regole universali e coerenti per sistemi complessi che potrebbero essere utilizzati da centinaia o migliaia di utenti.