Contenuto

- Gmail non è già crittografato?

- La crittografia end-to-end non è nuova

- Che cos'è Google end-to-end?

- Ciò che Google non è end-to-end

- Alcuni consigli utili sulla crittografia

- La convenienza è la chiave

Fonte: Spectral-design / Dreamstime.com

Porta via:

Google cerca di rendere la crittografia end-to-end semplice da usare. Lo sarà, ma ci sono avvertimenti.

Chiamarlo FUD potrebbe essere un po 'forte, ma c'è sicuramente molta confusione sull'estensione di Google Chrome annunciata il 3 giugno 2014, chiamata End-to-End. Quando viene rilasciato, l'estensione consentirà la crittografia end-to-end di s. Sembra abbastanza semplice, giusto? Ma è qui che inizia la confusione, perché la maggior parte delle persone aveva l'impressione che Gmail fosse già crittografato. E loro sono. Beh, tipo di ...Gmail non è già crittografato?

Il modo più semplice per spiegare l'attuale crittografia di Gmail è pensare al viaggio dal computer di er al destinatario previsto. Durante il transito, i messaggi digitali vengono crittografati tramite Transport Layer Security (TLS), un protocollo che fornisce sicurezza tra le applicazioni client / server che comunicano tra loro su Internet.L'idea sbagliata entra in gioco quando è a riposo presso l'er, i server intermedi o il destinatario. In quei punti, non è crittografato. Un'altra volta non viene crittografato se il programma del destinatario non accetta HTTPS (utilizzando TLS). Ecco perché gli esperti affermano che l'attuale crittografia di Gmail non è "end-to-end".

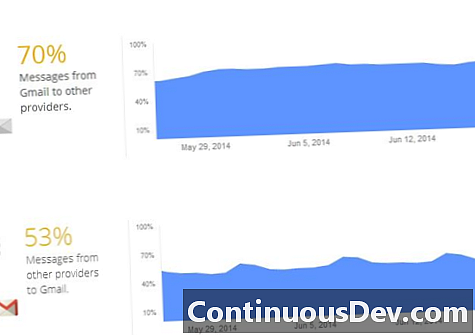

Google tiene traccia del numero di messaggi Gmail inviati che sono crittografati durante il trasporto nonché del numero di messaggi ricevuti dagli utenti Gmail che sono crittografati anche durante il trasporto. Come mostrato nel rapporto di seguito, fino al 50% dei messaggi di Gmail non è crittografato.

La crittografia end-to-end non è nuova

È interessante notare che esistono vere applicazioni di crittografia end-to-end, ma non sono affatto popolari. Due esempi sono PGP e GnuPG. PGP è particolarmente interessante in quanto il suo creatore, Phil Zimmermann, ha avuto seri problemi con il governo degli Stati Uniti quando ha creato PGP. La ragione? PGP era troppo efficace.

La domanda è: se è possibile crittografare end-to-end, perché le persone non lo usano? La risposta: quando la convenienza e la sicurezza si scontrano, la convenienza di solito vince. E attualmente, la crittografia è complicata da configurare e un dolore da usare. Inoltre, fino a poco tempo fa, le persone non erano preoccupate di crittografare il proprio. (Ulteriori informazioni sulla privacy e sulla sicurezza in Cosa dovresti sapere sulla tua privacy online.)

Un'altra complicazione con la crittografia end-to-end è che entrambe le parti necessitano di un software di crittografia compatibile. Se i programmi non sono compatibili, non verranno decrittografati. Quindi, piuttosto che rischiare di non leggere, la maggior parte degli utenti non si preoccupa della crittografia.

Che cos'è Google end-to-end?

Gli sviluppatori di Google sono ben consapevoli dei problemi di cui sopra e hanno creato un processo di crittografia facile da usare, "un'estensione di Chrome che ti aiuta a crittografare, decrittografare, firmare e verificare le firme all'interno del browser utilizzando OpenPGP". Ciò porterebbe quindi la nuova versione della crittografia di Google nella categoria "end-to-end".L'estensione di crittografia di Google ha immediatamente raccolto l'interesse della community sulla privacy. Se End-to-End fa ciò che dice Google, l'estensione impedirà a Google di scansionare il corpo, cosa che fa Google adesso e considera un flusso di entrate. In un post sul blog dell'11 giugno, Jim Ivers, capo stratega della sicurezza di Covata, offre e spiega.

"Suppongo che Google sia disposto a scambiare ciò che perderebbe in dati crittografati per trattenere i clienti nell'ecosistema di Google sembrando preoccuparsi della loro privacy", scrive Ivers.

Ciò che Google non è end-to-end

Gli esperti di crittografia hanno già preso a calci le gomme dell'estensione e sono emersi diversi potenziali problemi. Poiché si tratta di un'estensione di Chrome, il processo di crittografia richiederà sia all'er che al destinatario di utilizzare i browser Web Chrome. L'ultima volta che ho controllato, Chrome veniva utilizzato da meno del 50 percento di quelli su Internet.Altri problemi sono che Google End-to-End non è supportato sui dispositivi mobili; sembra che gli allegati rimarranno non crittografati anche per ora. Tutto sommato, ci sono abbastanza punti negativi per dare agli esperti la ragione di dubitare di un'adozione su larga scala.

Alcuni consigli utili sulla crittografia

L'idea alla base della crittografia è quella di mantenere la privacy tra il destinatario e il destinatario. Una cosa che l'er dovrebbe prendere in considerazione è, cosa succede se la persona che riceve il crittografato lo inoltra senza crittografia? Se è abbastanza importante, l'er potrebbe voler istigare determinati controlli che consentono solo al destinatario di visualizzare, ma non, copiare o salvare il."Le lezioni sono chiare: fai attenzione ai grandi venditori di ecosistemi che portano doni, leggi attentamente i dettagli per le numerose avvertenze ed eccezioni e osserva una visione olistica della crittografia", scrive Ivers. È un buon consiglio, soprattutto se si considera quanto manca nella nuova estensione di crittografia di Google.Naturalmente, la cosa più grande che manca quando si tratta di adottare qualsiasi tipo di crittografia end-to-end è la convenienza.

La convenienza è la chiave

Google spera che il suo nuovo servizio Chrome renderà la crittografia end-to-end un'opzione facile per i suoi utenti. Anche così, Google è realistico. Stephan Somogyi, product manager, sicurezza e privacy ha dichiarato: "Riconosciamo che questo tipo di crittografia verrà probabilmente utilizzato solo per utenti molto sensibili o per coloro che necessitano di protezione aggiuntiva".Google afferma che End-to-End era ancora una build alfa e disponibile solo per la comunità di sviluppatori. La società ha dichiarato che una volta sentita che l'estensione è pronta e priva di bug, la renderà disponibile nel Chrome Web store. È una soluzione imperfetta alla sicurezza, ma è ancora più sicura. La domanda è: qualcuno si prenderà la briga di installarlo?