Contenuto

- Che cos'è il ransomware?

- Cosa fare con il ransomware

- Ransomware nuovo e migliorato di oggi

- Proteggi il tuo computer

Fonte: 72soul / Dreamstime.com

Porta via:

Il ransomware è un tipo di malware particolarmente sgradevole. Una volta trincerato sul computer di una vittima, ci sono alcune buone opzioni.

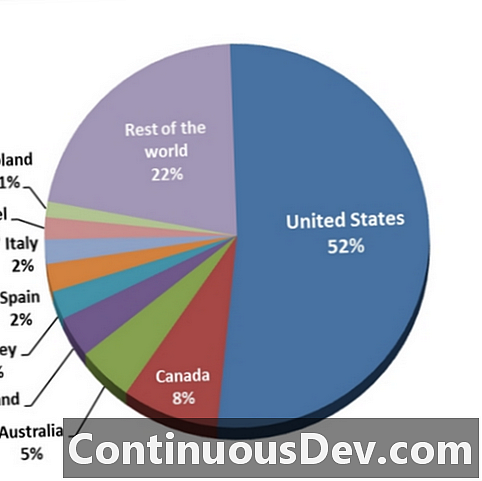

Il ransomware, o cripto-estorsione, sta facendo una forte ripresa. Nel dicembre 2013, ESET Security ha determinato che il ransomware appartenente alla nefasta famiglia CryptoLocker si è propagato in ogni angolo del mondo. E oltre il 50 percento degli attacchi avveniva proprio qui negli Stati Uniti.

Fonte: ESET Security

Anche se CryptoLocker è un malware di grande successo, sembra che stia per essere usurpato da un ransomware ancora più insidioso chiamato PowerLocker.

Che cos'è il ransomware?

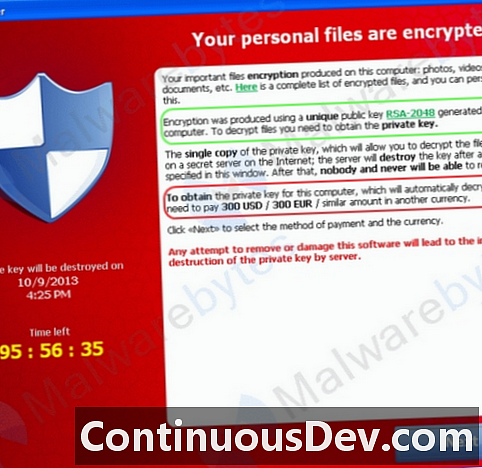

Per chi non ha familiarità con il ransomware, ora è il momento di conoscerlo. In effetti, è molto meglio leggerlo ora, piuttosto che introdurlo attraverso una finestra dall'aspetto sinistro come quella qui sotto.Fonte: Malwarebytes.org

La diapositiva è pubblicità che il ransomware, in questo caso CryptoLocker, ha rilevato il computer della vittima. Malwarebytes.org ha determinato che CryptoLocker cerca i file con le seguenti estensioni:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Alcune delle estensioni più familiari, riportate in grassetto, sono correlate ai documenti di Microsoft Office. Se la vittima avesse documenti con una delle estensioni sopra riportate sui propri computer ora infetti, i file diventerebbero completamente inaccessibili. In altre parole, saranno riscattati.

Nella schermata sopra, la sezione cerchiata in verde menziona che la crittografia della chiave pubblica-privata è stata utilizzata per crittografare i file. E, a meno che non lavori per l'NSA, quel tipo di crittografia è molto probabilmente infrangibile. La sezione cerchiata in rosso pubblicizza l'importo del riscatto, in questo caso $ 300.

Cosa fare con il ransomware

Una volta infettati da ransomware, le opzioni sono semplici. Le vittime pagano o non lo fanno. Nessuna opzione è una buona scelta. Non pagare significa che i file sono persi. Quindi l'utente deve decidere se pulire il computer con un prodotto antimalware o ricostruire completamente il computer.

Ma anche pagare il riscatto puzza, perché questo costringe le vittime a fidarsi dell'estorsore. Prima di mordere il proiettile e pagare il riscatto, considerare quanto segue: Una volta che l'estorsore ha i soldi, perché le informazioni di decrittazione? E, se tutto funziona e i tuoi file vengono rilasciati, devi comunque seguire lo stesso processo per decidere se cancellare il computer con un prodotto antimalware o ricostruirlo.

Ransomware nuovo e migliorato di oggi

In precedenza, ho brevemente citato PowerLocker come il nuovo e migliorato ransomware. E ha il potenziale per fare più danni di qualsiasi variante precedente di ransomware. Dan Goodin di Ars Technica ha fornito questa spiegazione di ciò che PowerLocker è in grado di fare.Nel suo post, Goodin afferma che il sottosuolo digitale ha deciso di diventare commerciale, offrendo PowerLocker come kit di malware fai-da-te per $ 100, il che significa che più cattive persone, in particolare quelle che non sono competenti nel parlare di malware, saranno in grado di infliggere denaro dolore per i viaggiatori ignari di Internet.

"PowerLocker crittografa i file utilizzando chiavi basate sull'algoritmo Blowfish. Ogni chiave viene quindi crittografata in un file che può essere sbloccato solo da una chiave RSA privata a 2048 bit", scrive Goodin.

Mi piace fornire informazioni secondarie sul malware che sono state appena scoperte e che non circolano ancora in natura. Quindi ho contattato Marcin Kleczynski, CEO e fondatore di Malwarebytes.org, chiedendo la sua opinione su PowerLocker.

Kleczynski, insieme ai suoi colleghi Jerome Segura e Christopher Boyd, ha affermato che PowerLocker è così nuovo che gran parte di ciò che viene pubblicato è la speculazione. Tenendo presente ciò, PowerLocker migliora potenzialmente su CryptoLocker essendo in grado di:

- Disabilita determinati programmi Windows di base, come task manager, regedit e terminale della riga di comando

- Inizia in modalità normale e sicura

- Evita il rilevamento di VM e debugger popolari

"Dato il successo di CryptoLocker, non è sorprendente vedere copioni con caratteristiche migliori", ha affermato Kleczynski. "La buona notizia: poiché questa minaccia è stata colta in anticipo, dovrebbe consentire alle forze dell'ordine di inchiodarla prima che esca e inizi a infettare i PC."

Proteggi il tuo computer

Quindi, come puoi proteggerti dal riscatto? Kleczynski fornisce alcuni semplici consigli."Fai attenzione quando apri gli allegati. In particolare: Amazon, DHL e altre fatture simili che vengono fornite come file zip. Molto spesso queste sono false e contengono malware", ha affermato Kleczynski.

Oltre a ciò, non esiste una formula magica per evitare il ransomware. È solo malware in cerca di computer vulnerabili da sfruttare. I programmi anti-malware possono essere di qualche aiuto, ma di solito si attivano dopo che i dati sono stati crittografati. La soluzione migliore è mantenere aggiornati il sistema operativo e il software applicativo del computer, eliminando ogni punto debole che i malintenzionati potrebbero sfruttare.